Salainen viestintä: symmetriasta asymmetriaan

Kryptografia kutoo ympärillemme turvallisuuden verkkoa, joka on vahvasti läsnä jokapäiväisessä elämässämme. Nykyään käytämme kryptografiaa monin tavoin, kuten esimerkiksi verkkopankissa tai viestitellessämme. Myös valtiot ja yritykset hyödyntävät sitä suojatakseen luottamuksellisia tietojaan.

Blogissa tutustutaan lyhyesti kryptografian mystiseen maailmaan. Aiheen ja siihen liittyvien avainteemojen laajuuden vuoksi, keskitymme vain symmetrisiin ja asymmetrisiin menetelmiin.

Salaisen viestinnän aakkoset

Mitä tarkoitamme käsitteellä kryptografia? Yksinkertaisesti sanottuna kryptografia tarkoittaa tutkimusta siitä, kuinka viestejä voidaan muokata niin, ettei ulkopuolinen taho kykene lukemaan viestiä, ilman asianmukaista algoritmia ja avainta [1].

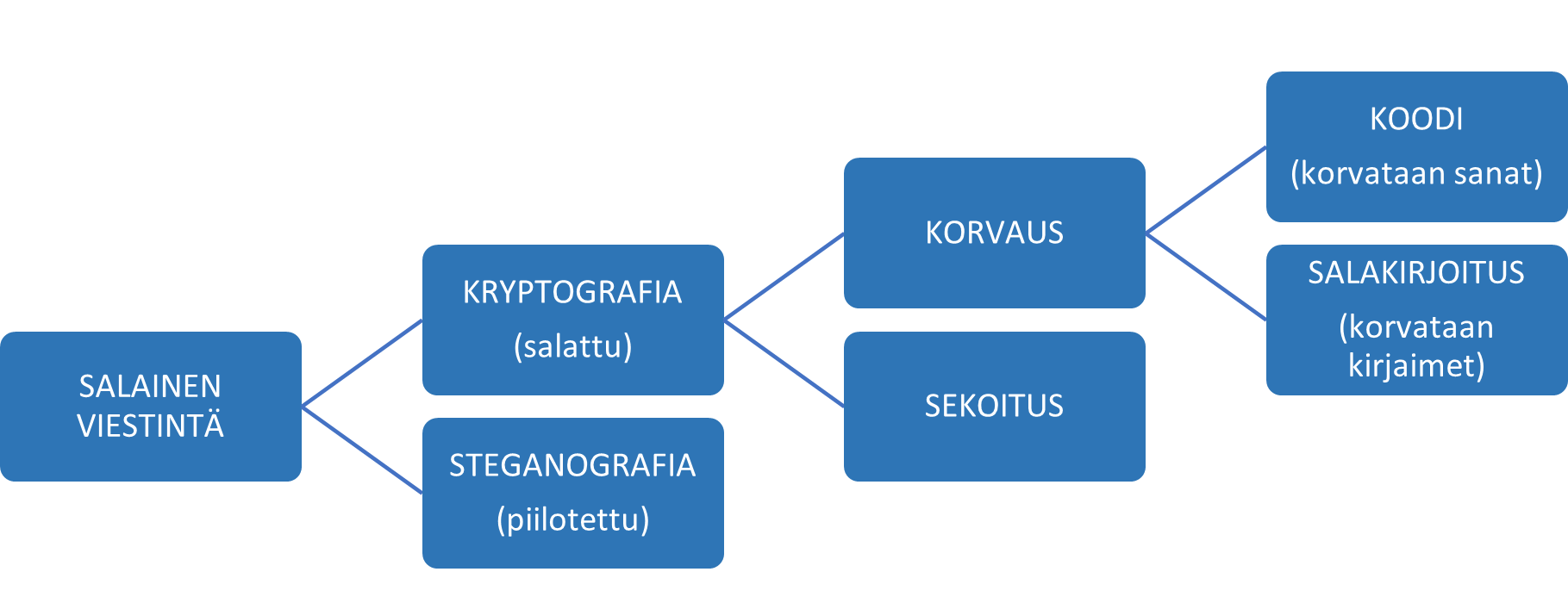

Kryptografian niin kutsuttuna sisaruksena voimme pitää menetelmää nimeltä steganografia, jolla viitataan viestin kätkemiseen [2]. Hyvä esimerkki modernista steganografiasta voisi olla viestin koodaaminen tavalliseen mediatiedoston. Täten vastaanottamasi kissakuva voi pitää sisällään salaisen viestin.

Itse kryptografia jakautuu kahteen toisistaan poikkeavaan menetelmään, kuten huomaamme kuviosta 1. Sekoitussalakirjoitus perustuu siihen, että viestin yksittäisten kirjainten järjestystä vaihdellaan, kun taas korvaussalakirjoituksessa jokainen selväkielen kirjain korvataan toisella kirjaimella salattuun tekstiin tietyn algoritmin mukaan. Korvaussalkirjoituksessa voimme myös käyttää koodauksen käsitettä, jolloin sanat korvataan symbolein tai koodisanoin. [2]. Blogissa keskitymme historian näkökulmasta merkityksellisempään, korvaussalakirjoitukseen.

Kuvio 1. Salakirjoituksen taito ja sen päähaarat. Ulkoasua sovellettu. [2]

Koodatut kirjaimet: yksiaakkosinen salakirjoitus

Klassiset korvaussalakirjoitukset voidaan jakaa kahteen kategoriaan, yksiaakkosisiin salakirjoituksiin sekä moniaakkosisiin salakirjoituksiin [1].

Yksiaakkosisessa salakirjoituksessa selväkielen tekstin jokainen kirjain korvataan salakirjoituksessa aina sen vastaavalla kirjaimella tai symbolilla. Esimerkiksi Caesarin salakirjoituksen algoritmi määrittää, että kirjain siirtyy 3 kirjainpaikka aakkostossa eteenpäin, luvun 3 toimiessa niin kutsuttuna avaimena. Täten viestin kirjain A muuttuu salatussa tekstissä kirjaimeksi D. Caesarin salakirjoitus on vain yksi esimerkki, mutta muita tunnettuja ja tutustumisen arvoisia menetelmiä ovat muun muassa Atbash ja Polybiuksen neliö.

Aakkosten tanssi: moniaakkosinen salakirjoitus

Toisin kuin yksiaakkosisessa salakirjoituksessa, moniaakkosisessa salakirjoituksessa voi selväkielen tekstin kirjaimella olla useita vastineita salatussa tekstissä.

Tutustumisen arvoisia moniaakkosisia salakirjoitusmenetelmiä voisivat olla esimerkiksi Vigenèren salakirjoitus, sekä sitä edeltäneet Tabula recta ja Leon Battista Albertin salauskiekko.

Avain salaisuuksiin: symmetrinen salaus

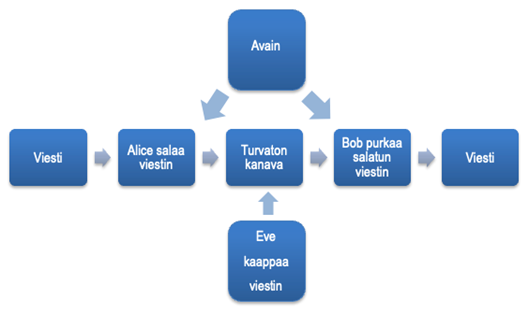

Symmetrisellä salausmenetelmällä tarkoitetaan salausta, jossa yhdellä avaimella voidaan sekä salata viesti että purkaa salaus (kuvio 2). Tähän samaan periaatteeseen perustuvat myös aiemmin tekstissä mainitut korvaussalakirjoitukset.

Kuvio 2. Alice, Bob ja Eve (symmetrinen). Ulkoasua ja tekstejä sovellettu. [3]

Tämän päivän symmetrisen salauksen malliesimerkkinä voidaan edelleen pitää salausalgoritmia, AES (Advanced Encryption Standard). Sen merkitystä ei pidä suinkaan aliarvioida, sillä se muun muassa turvaa sekä yksityisyytesi että tietosi asioidessasi internetin ihmeellisessä maailmassa [4].

Symmetrisellä salauksella on kuitenkin yksi vakava puute. Kuinka jakaa salausavain turvallisesti, kun salausta käyttävien osapuolten verkko kasvaa kymmeniin tai satoihin yksittäisiin käyttäjiin [3]?

Jaettu salaisuus: asymmetrinen salaus

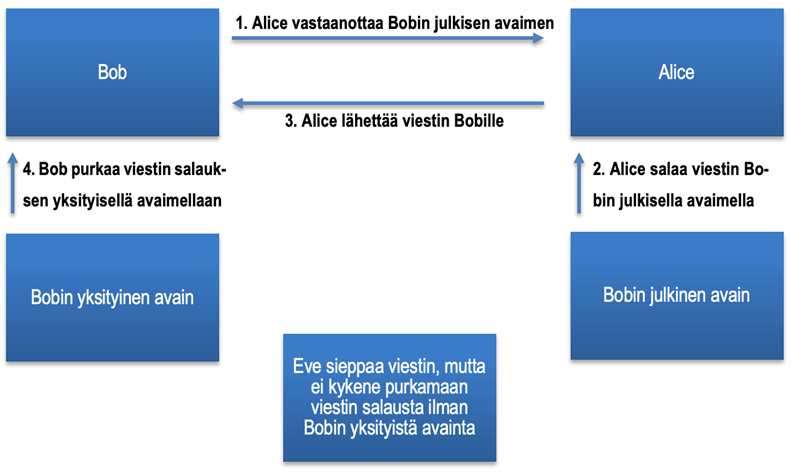

Edellisen kappaleen esittämään ongelmakysymykseen asymmetrinen salaus tuo ratkaisun. Tässä mentelmässä salausavain jaetaan kahteen osaan; vapaasti jaettava julkinen avain ja salassa pidettävä yksityinen avain [3]. Näin ollen lähettäjä salaa viestinsä vastaanottajan julkisella avaimella ja vastaanottaja purkaa salauksen omalla yksityisellä avaimellaan, mitä havainnollistetaan kuviossa 3 numeroidulla järjestyksellä.

Kuvio 3. Alice, Bob ja Eve (asymmetrinen / epäsymmetrinen). Ulkoasua ja tekstejä sovellettu. [5]

Digitaalinen vastuu

Useimmille meistä riittää perusymmärrys siitä, mitä on kryptografia. On kuitenkin erittäin hyödyllistä tuntea sen eri osa-alueiden toimintoja, sekä ymmärtää, kuinka soveltaa menetelmiä kyberturvassa. Tämä edesauttaa useimpia meistä pitämään käyttämämme digitaaliset palvelut – turvallisempana.

Tekstin kirjoittaja

Juuso Seppälä opiskelee Oulun ammattikorkeakoulussa tietojenkäsittely tutkinto-ohjelmassa.

Lähteet:

[1] Easttom William 2022. Modern Cryptography: Applied Mathematics for Encryption and Information Security. https://link.springer.com/book/10.1007/978-3-031-12304-7

[2] Singh Simon 1999. Koodikirja: Salakirjoituksen historia muinaisesta Egyptistä kvanttitypografiaan.

[3] Dooley John F. 2018. History of Cryptography and Cryptoanalysis. https://link.springer.com/book/10.1007/978-3-319-90443-6

[4] Wong David 2021. Real-world cryptography. https://learning.oreilly.com/library/view/real-world-cryptography/9781617296710

[5] Easttom William 2015. Modern Cryptography: Applied Mathematics for Encryption and Information Security. https://www.oreilly.com/library/view/modern-cryptography-applied/9781259588099/

[6] What is RSA encryption, and how does it work? Hakupäivä 28.1.2024. https://nordvpn.com/fi/blog/rsa-encryption/

Blogiteksti perustuu opinnäytetyöhön:

Juuso Seppälä. 2024. Symmetrinen ja asymmetrinen kryptografia. Oulun ammattikorkeakoulu. Tradenomi, tietojenkäsittely.